仮想化でウイルスを防ぐ「Returnil Virtual System」

仮想化とは、システムに対する書き換えを仮想的に行う、つまり「実際には行わない」というセキュリティモデル。「Returnil Virtual System」なら非常に簡単な操作でCドライブ全体/レジストリを仮想化し、ウイルスによるシステム汚染を防ぐことができるぞ。

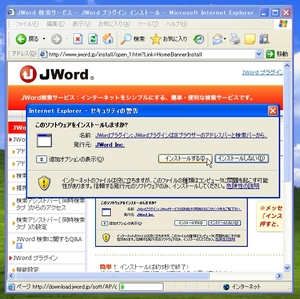

「Returnil Virtual System」を有効にすると、システムパーティション(Cドライブやレジストリ)への全ての書き換えが仮想化される。このため、仮に危険なexeやActiveXを踏んでも、実体システムの書き換えが行われなくなるから安全……なのだが、さらに重要なポイントは、「書き換えが遮断される」のではなく、「仮想化される(仮想的には行われる)」という点。単純に遮断するのでは、例えば「見つけたActiveXを試す」ことが不可能だが、仮想化なら話は別。ActiveXを試したいなら、一度仮想化状態でインストールを行ってみれば良い。インストールは、一見成功したように見えるし、実際にそのActiveXを利用することも可能だ。しかし、Windowsを再起動させれば、仮想化中に行われたあらゆるシステムへの書き換えは「なかったこと」にされる。当該ActiveXが安全で有用だと分かったら、再度(実体システムへの)インストールを行えば良い。……と、これが「仮想化」の最大のメリット。ちょっと難しく思えたかもしれないが、「Returnil Virtual System」なら、上記のような環境を簡単に構築することができるぞ。

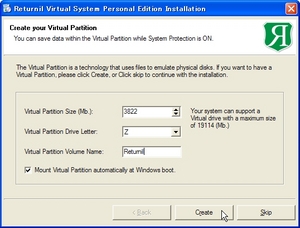

「Returnil Virtual System」をMajorGeeksのページからダウンロードしてインストール。途中で行う設定は、仮想的なシステム書き換えを一時保存する仮想ドライブの設定。基本的にデフォルトで構わない。

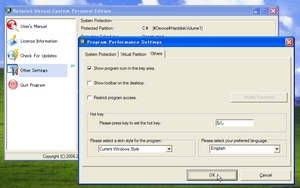

インストール後に本体ウインドウを起動し、「Other Settings」で初期設定を行おう。「~in the tray」にチェックを入れ「Show toolbar~」のチェックを外すのがオススメ。

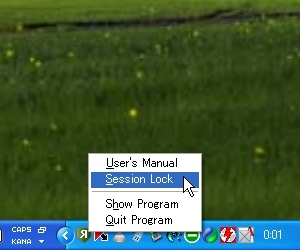

安全か分からないexe/ActiveXを踏む前、もっと万全を期すならウェブ巡回を行う前に、タスクトレイアイコンを右クリックし「Session Lock」。

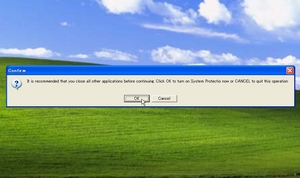

以降、システムパーティション(Cドライブやレジストリ)への書き換えは全て仮想化され、再起動後に「なかったこと」になる。警告が表示されるので、起動中のブラウザ等を一度終了させ「OK」。

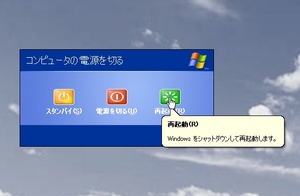

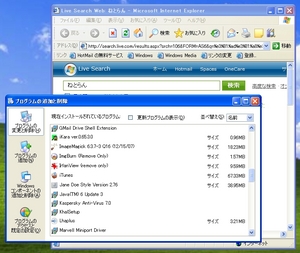

インストールしたプログラムやActiveXを思う存分試した上でWindowsを再起動させる。

「Session Lock」を有効にした後の全ての書き換えが「なかったこと」になる。仮に、いわゆる「ブラウザでページを開いただけで感染するウイルス」を踏んでしまっていたとしても同様だ。

なお、この方式の仮想化には二つ注意点があるので、最後に追記しておく。

- 仮想化されるのは、あくまでシステムパーティションのみ。例えば「別ドライブも含めて全てのHDDからファイルを消しまくる」というウイルスを踏んでしまった場合、CドライブのファイルはWindows再起動後に復活するが、他のドライブのファイルは復活しない。この意味で、どちらかといえばウェブ経由のウイルスやスパイウェア、危険ActiveX等の防御に向いており、ファイル共有ウイルスに対する有効/手軽な防衛テクではない(そもそもHDDが一つしかない人、二番目以降のHDDを簡単に取り外せる人なら良いけど)。

- ウイルスなどの活動に限らず、システムパーティションへのあらゆる書き換えが「なかったこと」になる。仮想化中にCドライブ内に新しいファイルを作ったりしても、再起動後に「なかったこと」になってしまう(例えばデスクトップやデフォルト設定のマイドキュメントもCドライブ内だ)。

全世界1,000万以上ダウンロード超え!水分補給サポートアプリ最新作『Plant Nanny 2 - 植物ナニー2』が11/1より日本先行配信開始中

全世界1,000万以上ダウンロード超え!水分補給サポートアプリ最新作『Plant Nanny 2 - 植物ナニー2』が11/1より日本先行配信開始中 たこ焼きの洞窟にかき氷の山!散歩を習慣化する惑星探索ゲーム『Walkr』がアップデート配信&6/28までアイテムセール開始!

たこ焼きの洞窟にかき氷の山!散歩を習慣化する惑星探索ゲーム『Walkr』がアップデート配信&6/28までアイテムセール開始! 【まとめ】仮想通貨ビットコインで国内・海外問わず自由に決済や買い物ができる販売サイトを立ち上げる

【まとめ】仮想通貨ビットコインで国内・海外問わず自由に決済や買い物ができる販売サイトを立ち上げる 安全か分からないプログラムやActiveXを絶対安全に試す方法ない?

安全か分からないプログラムやActiveXを絶対安全に試す方法ない? サード製ツールのゴミにも対応したクリーンアップツールnCleaner

サード製ツールのゴミにも対応したクリーンアップツールnCleaner 【ウインドウズ7完璧導入術】動かないソフトはXPモードで導入

【ウインドウズ7完璧導入術】動かないソフトはXPモードで導入 乱立するウインドウの操作を補助する便利なサイドバー「Tiles」

乱立するウインドウの操作を補助する便利なサイドバー「Tiles」 複数の大容量ウェブストレージを「Gladinet」で仮想ドライブ化

複数の大容量ウェブストレージを「Gladinet」で仮想ドライブ化 見られたくない画面を隠蔽 音まで消せる「Magic Boss Key」

見られたくない画面を隠蔽 音まで消せる「Magic Boss Key」